Alle ressourcen

Sehen Sie sich die neuesten Ressourcen und Vordenkerpositio.

Filter Content

Nach Produkte

Nach Thema

Neue blogeinträge

Neue webinare

Neue white papers

Neue fallstudien

Beginnen Sie noch heute mit der Modernisierung Ihrer digitalen Ermittlungen.

Bereit für eine Erkundung allein? Starten Sie eine Kostenlose Testversion

Beginnen Sie noch heute mit der Modernisierung Ihrer digitalen Ermittlungen.

Füllen Sie das nachstehende Formular mit Unternehmens- und Kontaktinformationen aus, und der Vertrieb wird sich in Kürze mit Ihnen in Verbindung setzen.

Neue podcasts

Neue anleitungen

Neue videos

Verwandte produkte ansehen

Vereinfachen Sie Ihre Unternehmensermittlungen

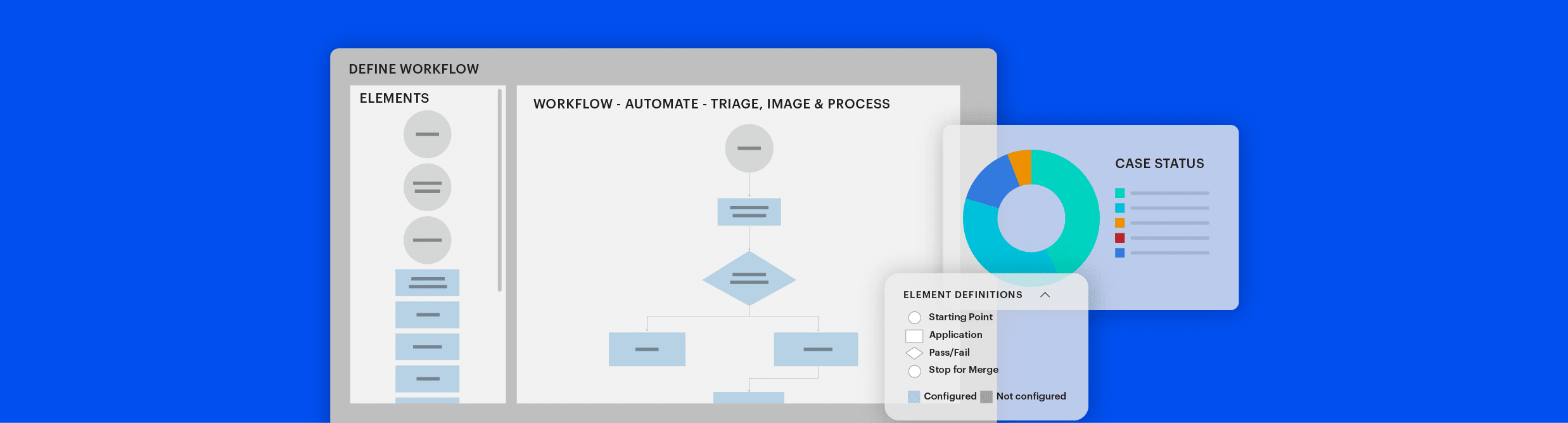

Automatisieren Sie die Werkzeuge und Aufgaben in Ihren DFIR Lab

Arbeiten Sie sicher gemeinsam an der Überprüfung digitaler Beweise, von überall aus und jederzeit.